Red informática local con acceso a Internet. ¿Qué es una red local y cómo funciona? En conclusión de este post ...

- Configure la computadora del cliente

- El acceso exacto uniforme para las redes locales puede ser:

- Cómo distinguir entre tráfico

- ¿Qué es una red local y sus tipos?

- LAN inalámbricas conectadas a través de WI-FI

- LAN cableada

Hola a todos! Creo que hoy todos saben qué es una red local (redes de área local) y por qué son tan populares en todo el mundo. Me pregunto si alguien ya usa esta tecnología para sus propios fines. Después de todo, seguramente un gran número de personas tiene una computadora portátil y un teléfono inteligente, con tal conjunto, ya puede crear redes locales y acceder a Internet utilizando un único punto de acceso.

Una vez que se haya preparado para los requisitos, conecte el módem a la computadora host y conéctese a Internet con este dispositivo. Aparece la ventana de Propiedades del terminal inalámbrico. Haga clic en el " Acceso compartido »Y configure el uso compartido de la conexión a Internet de la siguiente manera.

Marque la casilla "Permitir que otro usuario de la red se conecte a través de la conexión a Internet de esta computadora". Tan pronto como seleccione esta opción, recibirá el siguiente mensaje. En la lista desplegable, seleccione el tipo de conexión de red. En este caso, debe seleccionar "Conectar por red local ".

Bueno, déjenme contarles un poco sobre qué es una red local y por qué las redes locales se hicieron rápidamente populares y populares no solo en Rusia, sino en todo el mundo. En uno de los siguientes artículos, le diré cómo crear una red de área local en diferentes sistemas operativos y configurarla para que funcione correctamente.

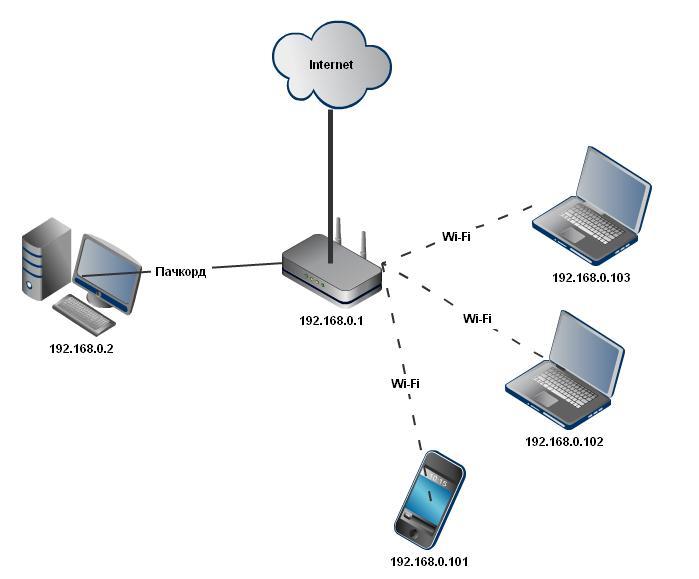

LAN, Red de área local (Red de área local / Redes de área local) es una red de computadoras que permite que varias computadoras (distritos, apartamentos, casas, oficinas, habitaciones) se conecten a Internet utilizando un único punto de acceso.

Configure la computadora del cliente

Puede permitir que otro usuario de la red controle o deshabilite una conexión a Internet compartida marcando la casilla. Esto debe incluir una conexión a Internet en su computadora cliente . Muchas personas intentaron definir el Internet de las cosas. Pero como ingeniero de hardware o software, ya conoce un elemento importante: el ensamblaje de productos relacionados.

También podemos separar Internet de las cosas en dos amplias categorías. Su elección de tecnología de comunicación afecta directamente los requisitos de hardware y el costo de su dispositivo. Cuales son los tecnologías de red - la mejor opción? La fábrica necesitará una gran cantidad de sensores y actuadores conectados dispersos en un área amplia, y el mejor ajuste tecnología inalámbrica . Una red inalámbrica de sensores es una colección de sensores distribuidos que monitorean las condiciones físicas o ambientales, como la temperatura, el sonido y la presión.

El acceso exacto uniforme para las redes locales puede ser:

- Módem

- Enrutador;

- Interruptor;

- Adaptadores de red

En consecuencia, se puede crear una red local utilizando la tecnología Ethernet (se utiliza acceso a internet por cable), y los métodos de conexión inalámbrica (WI-FI, Bluetooth, GPRS) también son muy populares.

Los datos de cada sensor pasan a través del nodo de red al nodo. También funcionan a baja potencia, por lo que pueden funcionar con baterías o incluso utilizar la recolección de energía. La recolección de energía es una nueva tecnología que extrae energía de fuentes externas.

También puede realizar procesamiento local, proporcionar almacenamiento local y puede tener una interfaz de usuario. La batalla por el protocolo de red preferido está lejos de terminar. Hay varios candidatos. Hay muchos dispositivos que no pueden permitirse este nivel de energía: dispositivos alimentados por batería, por ejemplo, o sensores ubicados en lugares que son difíciles de conectar a la red. Las nuevas tecnologías de red le permiten desarrollar soluciones de bajo costo y bajo consumo.

El acceso a Internet a través de una red local es muy conveniente para todos los usuarios que forman parte de esta red. Las redes locales son generalizadas y extremadamente populares en los asentamientos con una gran población.

Habiendo visto enormes oportunidades y potencial en las redes locales, muchos proveedores, individuos y operadores comenzaron a organizar redes locales de varios tamaños, dependiendo del propósito y sus necesidades. Dichas redes podrían funcionar solo dentro de la oficina, en el hogar, en algunos apartamentos o en toda la ciudad con cientos y miles de hogares.

Estas tecnologías apoyan la creación de redes muy grandes de dispositivos inteligentes muy pequeños. Estaciones de radio eficientes y de baja potencia que le permiten trabajar durante varios años. Nuevos protocolos de aplicación y formatos de datos que proporcionan trabajo autónomo . Red para funcionamiento continuo automático sin intervención humana. . Imagine un grupo de personas que deciden compartir información en sus computadoras conectándose y enviando información entre ellas. Sus esfuerzos conducirán a la creación de un grupo de dispositivos conectados a través de una red informática.

La escala de la red local dependía solo del deseo y del poder del punto de acceso. Pero junto con el hecho de que las redes locales adquirieron un carácter masivo y la conveniencia de acceder a Internet, los desarrolladores no se detuvieron y crearon nuevos equipos que se hicieron más perfectos y más potentes, lo que permitió crear una red local de mayor y mayor escala.

Por supuesto, la red puede ser aún más útil si puede conectarse a otras redes y, por lo tanto, a otras computadoras y otros usuarios de la red. Este simple deseo de conectarse y compartir informacion electronica se hizo evidente hoy en el Internet global. A medida que Internet crece a un ritmo rápido, la complejidad de sus interconexiones también aumenta, e Internet se construye literalmente debido a la interacción de una gran cantidad de redes.

El objetivo principal de Internet es facilitar el viaje de la información digital desde el origen hasta el destino, utilizando el camino correcto y el modo de transporte apropiado. También pueden conectarse a otras redes a través de dispositivos llamados enrutadores, que pueden controlar el flujo de información entre redes.

Hoy en día, probablemente sea difícil imaginar su vida sin usar una red local, especialmente las redes inalámbricas de área local, que hoy son muy populares. Para muchos, probablemente, al igual que en mi hogar, el acceso a Internet también se realiza mediante una red local. Por ejemplo, combiné las cuatro computadoras portátiles para WI-FI, así como teléfonos inteligentes y una tableta.

Hoy, Internet es una red amplia y descentralizada que consta de estas redes informáticas de área local y otras redes grandes, como redes universitarias, redes corporativas y redes de proveedores de alojamiento. Las organizaciones que manejan estas relaciones entre redes se denominan proveedores de servicios de Internet.

El núcleo consiste en instalaciones más grandes de equipos de red y comunicaciones globales a través de cables de fibra óptica y satélites. Estas conexiones le permiten comunicarse entre usuarios de Internet en diferentes países y continentes. Los proveedores nacionales e internacionales se conectan a esta red troncal a través de enrutadores, conocidos como gateways o gateways, que son conexiones que permiten que las redes se comuniquen entre sí. Estas puertas de enlace, como otros enrutadores, pueden ser un punto estratégico para monitorear y controlar el tráfico de Internet.

Una red local puede tener varias decenas o cientos de computadoras para proporcionar excelente velocidad transferencia de datos para todos los participantes de la red local, el punto de acceso está conectado a Internet a través de cables de fibra óptica, líneas ADSL o cable módem. Porque para que funcione la red completa, necesita una buena velocidad de distribución. De lo contrario, los usuarios experimentarán serios problemas con el acceso a Internet.

Los creadores de Internet generalmente creían que Internet es global y que debería ser posible conectarse con dos computadoras en cualquier parte del mundo, una directamente con la otra, siempre que los usuarios de esas computadoras quieran hacer esto.

Además, los creadores de Internet han creado y continúan creando estándares que facilitan que otros creen sus propias redes y las asocien con otras. Comprender los estándares de Internet ayuda a descubrir cómo funciona Internet y cómo los sitios y servicios están disponibles o inaccesibles.

Todo el trabajo y funcionamiento de la red local está controlado por los administradores de la red. Su responsabilidad es instalar y configurar el software, su actualización oportuna y monitorear la estabilidad de la red. Si la red local se crea localmente, no a gran escala, entonces dicha actividad puede ser realizada por cualquiera que tenga conocimiento en esta área o simplemente un entusiasta que haya expresado su deseo de realizar dicho trabajo.

Cómo distinguir entre tráfico

Todas las conexiones que componen Internet utilizan estándares técnicos comunes o protocolos de Internet para que las computadoras puedan encontrar y comunicarse con otros. A menudo entre conexiones de red use instalaciones y equipos privados y administre con ganancias. En algunas jurisdicciones, la conexión a Internet está regulada principalmente por la ley. Otras reglas son limitadas o simplemente no.

El estándar básico que une a todos los dispositivos de Internet globales se llama Protocolo de Internet. Este sistema hace que las aplicaciones para Internet e Internet sean más fáciles de usar y más fáciles de usar a nivel de computadora. A pesar de esto, las direcciones disponibles estaban más o menos agotadas en una etapa temprana.

En las redes locales de gran escala, que los proveedores y operadores dispersan, los entusiastas solos no pueden hacer, y la escala de la red es muy grande. Por lo tanto, para la implementación de una red grande, hay un post "administrador de red". Después de todo, para los proveedores es muy importante que su red local funcione de manera estable y sin problemas. En caso de falla o mal funcionamiento de la red, miles de clientes pueden perder el acceso a Internet.

La información que transmitimos cuando usamos Internet puede tomar varias formas. Correo electrónico para primos Foto o video durante el evento. Base de datos con información de contacto. Archivo que contiene un conjunto de instrucciones. Documento con un informe sobre un tema delicado. Programa de computadora que enseña habilidades Existen muchos programas de Internet para procesar diversas formas de información de acuerdo con protocolos específicos, como.

¿Qué es una red local y sus tipos?

Aunque muchas personas usan los términos "Internet" e "Internet" indistintamente, Internet en realidad se refiere a una sola forma de comunicación que usa Internet. Veamos ejemplos de pasos para visitar un sitio web desde nuestra computadora. El mensaje del sitio web para nosotros pasa por otros dispositivos.

La misma característica de todas las redes locales es que cuando se conecta a Internet, una sola dirección ip externa . Por lo tanto, solo el punto de acceso en sí tiene una dirección IP única. Todos los demás usuarios dentro de la red local tienen direcciones IP únicas solo dentro de la red local.

Todas las direcciones IP que se utilizan dentro de la red local no están registradas en Internet y no tienen acceso a la Red global. Es decir, si, por ejemplo, salimos de nuestra computadora portátil a través de un módem ADSL y verificamos nuestra dirección IP, veremos que mostraremos la dirección IP no la que nos está asignada dentro de la red local, sino la que Tiene un punto de acceso.

Por lo general, todos estos procesos complejos están ocultos y no necesitamos comprenderlos mientras navegamos por Internet. Sin embargo, cuando las personas u organizaciones que intentan limitar nuestro acceso a Internet interfieren con el sistema, nuestra capacidad de usar Internet es limitada. En este caso, comprender lo que hicieron para bloquear el acceso puede ser muy relevante.

Considere los firewalls, dispositivos que evitan deliberadamente ciertos tipos de comunicación entre computadoras. Inicialmente, el uso de estos firewalls era una medida de seguridad, ya que pueden ayudar a repeler ataques electrónicos en computadoras vulnerables y mal configuradas. La censura puede ocurrir en varios puntos de la infraestructura de Internet, abarcando redes enteras, dominios o subdominios, protocolos individuales o contenido específico identificado por el filtrado del programa.

LAN inalámbricas conectadas a través de WI-FI

La organización de grandes redes inalámbricas de área local ocurre muy raramente, debido al hecho de que la tecnología inalámbrica no permite lograr acceso a Internet de alta velocidad y limita la capacidad de transferir grandes cantidades de información a un gran número de usuarios.

LAN cableada

La mejor manera de evitar la censura dependerá de la técnica de censura específica utilizada. Comprender estas diferencias nos ayudará a tomar las mejores medidas posibles para el uso eficiente y seguro de Internet. Para compartir datos y recursos, las computadoras deben tener acuerdos sobre el formato y la transferencia de información. Estas convenciones, que llamamos protocolos, a veces se comparan con la gramática de los idiomas. Internet se basa en estos protocolos.

Los protocolos de Internet dependen de otros protocolos. Este mensaje, a su vez, depende de otros protocolos. Debido a esta comunicación jerárquica entre protocolos, a menudo nos referimos a los protocolos de red definidos en capas. Cada protocolo a su nivel es responsable de un aspecto específico del rendimiento de la comunicación.

Si la red no será utilizada por un gran número de usuarios, entonces la red inalámbrica puede cumplir con los requisitos, pero si la red está construida para decenas o cientos de usuarios, entonces esta tecnologia significativamente inferior a la red local basada en tecnología Ethernet.

Por qué No puede ser? Estás confundiendo algo! ¿Quizás muchos tienen esa opinión? Bueno, déjame intentar contarte más y dar un ejemplo. Creo que muchas personas saben que si un gran número de usuarios están conectados a la red inalámbrica, la conexión empeora y la velocidad de acceso a Internet se vuelve muy lenta.

El uso de los puertos enumerados también le permite decidir qué programa particular puede manejar una solicitud particular o parte de los datos. Algunos ejemplos comunes de números de puerto asignados son. El uso de estos números específicos generalmente no es un requisito técnico de estos protocolos; De hecho, cualquier puerto puede enviar cualquier tipo de datos. Sin embargo, estas asignaciones se utilizan de forma predeterminada por conveniencia. Por ejemplo, nuestro navegador web sabe que si accedemos al sitio web sin especificar el número de puerto, debe intentar usar el puerto.

Probablemente, muchos de los que usan una red de área local inalámbrica notaron que si uno de los usuarios de la red comienza, por ejemplo, a descargar una película o un programa grande, la velocidad de acceso a Internet de otros usuarios se reduce considerablemente o no funciona en absoluto.

Eso es debido a esto, es imposible escalar la LAN inalámbrica a grandes tamaños. Simplemente no podrá proporcionar a todos los usuarios un acceso estable a Internet, y también habrá una caída frecuente de la velocidad.

Debido a esto, todas las redes inalámbricas se crean para un pequeño círculo de usuarios.

Otros programas tienen otros puertos por defecto, por lo que podemos usar Internet sin saber o no recordar la cantidad de puertos de servicio que usamos. La criptografía es una forma de protección técnica contra la observación utilizando métodos matemáticos complejos, que permiten confundir las comunicaciones, haciéndolas incomprensibles a los ojos de un tercero. La criptografía también puede evitar que el operador de red cambie las comunicaciones o al menos realice estos cambios detectables. Por lo general, funciona como un túnel desde un programa que utilizamos hasta el final de otra conexión, por ejemplo, entre un navegador web y un servidor web.

Como regla, trabajan dentro del mismo departamento o entrada. Gracias a tales redes locales, los usuarios ahorran en Internet. Después de crear una cuadrícula para la entrada, o varios apartamentos, obtienen acceso a Internet, mientras que tienen que pagar solo un punto de acceso, mientras que varios suscriptores lo usan.

La criptografía moderna es un concepto extremadamente complejo de derrota por medios técnicos; Una gran cantidad de programas criptográficos disponibles pueden proporcionarnos protección suficiente contra los curiosos. Por otro lado, el cifrado puede ser saboteado por varios medios, incluido el software malicioso, o incluso mediante el uso de problemas de administración de claves y de intercambio de claves, principalmente cuando los usuarios no pueden o no realizan los procedimientos necesarios para usar la criptografía de manera segura.

[ U ] [ OT ] [ ST ] [ OST ] [ TG ] [ GTU ]

id

Otros Ruso

Ucraniano

Bielorruso

pulir

Ingles

espanol

Aleman

Turco

Búlgaro

Checo

Húngaro

Estonio

Armenio

Kazajo

Hebreo

Georgiano

Serbio

Croata

Lituano

Eslovaco

Esloveno

Albanés

Macedonio

Letón

Kirguís

Mongol

Portugués

Uzbeko

coreano

Rumano

Danés

griego

Holandés

Noruego

sueco

italiano

francés

id indonesio árabe

Hindi

Bengalí

chino

[Azerbaiyán

] [ bs bosnio] [tayiko

] [Latín

] [Vietnamita

] [Kannada kn ] [Finlandés

] [Filipino

] [Irlandés

] [Islandés

] [Escocés (gaélico) gd ] [japonés

] [Afrikaans

] [Amárico am ] [catalán

] [ Cebuan ceb ] [corso

] [Galés

] [Esperanto

] [Euskera vasca] [Persa

] [Frisón

] [Gallego

] [gujarati gu ] [casa

] [Hawaiano

] [Hmong hmn ] [Creole (Haití) ht ] [Igbo ig ] [Javanese

] [Khmer

] [Kurmanji

] [Luxemburgo lb ] [Lao

] [Malgache

] [Maorí

] [Malayalam ml ] [Marathi mr ] [Malayo

] [Maltés

] [Birmano mi ] [Nepalí

] [cheva ny ] [punjabi

] [Pashto

] [sindhi sd ] [cingalés si ] [samoano

] [shona sn ] [somalí

] [sesoto st ] [sudanesa

] [Swahili

] [Tamil

] [Telugu te ] [Tailandés

] [urdu

] [khosa xh ] [yiddish yi ] [yoruba yo ] [zulú

] [ Tf ]

Aviso : variable indefinida: url_text en /home/admin/web/server4.doubleclick.net.ru/public_html/scripts/api/method/TranslateText.php en la línea 936

Sin texto

¡El contenedor está dañado! Intenta obtener el artículo nuevamente GetTextFromUrl.php , ¡pero esto eliminará todas las traducciones existentes!

Por qué No puede ser?

¿Quizás muchos tienen esa opinión?